签到题

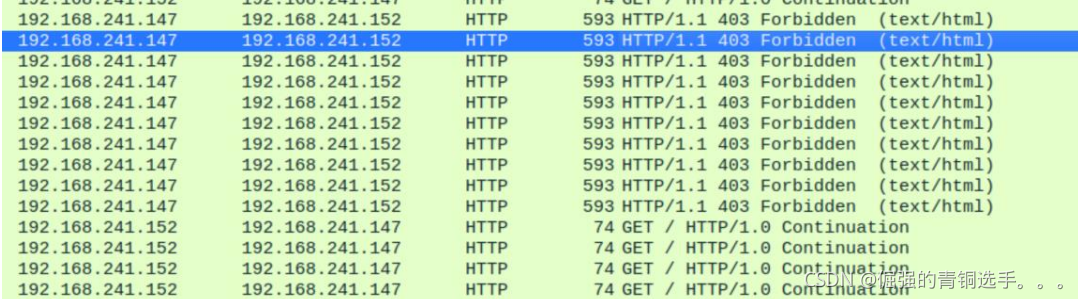

一眼下去全是http协议

jwt

常见的web认证方式

HTTP Basic Auth:

这是一种最古老的安全认证方式,简单地在访问API时带上访问的username和password,这是一种最古老的安全认证方式,这种方式就是简单的访问API的时候,带上访问的username和password,由于信息会暴露出去,所以现在也越来越少用了,现在都用更加安全保密的认证方式(https://www.cnblogs.com/66w66/p/13845792.html)[1](https://www.cnblogs.com/66w66/p/13845792.html)。

OAuth2:

OAuth(开放授权)是一个开放标准,允许用户让第三方应用访问该用户在某一网站上存储的私密资源,而无需将用户名和密码提供给第三方](https://www.cnblogs.com/66w66/p/13845792.html)[1](https://www.cnblogs.com/66w66/p/13845792.html)。

Cookie-Session Auth:

这种认证机制是为一次请求认证在服务端创建一个Session对象,同时在客户端的浏览器端创建了一个Cookie对象](https://www.cnblogs.com/66w66/p/13845792.html)[1](https://www.cnblogs.com/66w66/p/13845792.html)。

表单认证:

这种方式是最基础、最常见的认证方式。客户端通过post或get请求参数的方式,把用户名、密码上传到服务器端](https://zhuanlan.zhihu.com/p/590149659)[2](https://zhuanlan.zhihu.com/p/590149659)。

HTTP身份验证框架:

包括基本认证、摘要认证、Hawk认证](https://zhuanlan.zhihu.com/p/590149659)[2](https://zhuanlan.zhihu.com/p/590149659)。

令牌方式:包括Session&Cookie认证、JWT认证](https://zhuanlan.zhihu.com/p/590149659)[2](https://zhuanlan.zhihu.com/p/590149659)。

2.1

简单的流量审计,查看登录后的 cookie 格式可知使用了 jwt 的认证方式。

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJpZCI6MTAwODYsIk1hcENsYWltcyI6eyJhdWQiOiJhZG1pbiIsInVzZXJuYW1lIjoiYWRtaW4ifX0.dJArtwXjas3_Cg9a3tr8COXF7DRsuX8UjmbC1nKf8fc

2.2

黑客绕过验证使用的jwt中,id和username是_10087#admin _。

找到绕过验证的流量对应的token解码得到

2.3

黑客获取webshell之后,权限是_== root==_?

2.4

黑客上传的恶意文件文件名是1.c

2.5

黑客在服务器上编译的恶意so文件,文件名是looter.so

2.6

黑客在服务器上修改了一个配置文件,文件的绝对路径为__/etc/pam.d/common-auth__

这里looter.so被移动到/etc/pam.d/common-auth 猜测是被修改的路径

3.webshell

1.

黑客登录系统使用的密码是__Admin123!@# _

搜username跟踪tcp流

2

黑客修改了一个日志文件,文件的绝对路径为/var/www/html/data/Runtime/Logs/Home/21_08_07.log

跟这字节流向后翻推断黑客的操作

3.

黑客获取webshell之后,权限是__www-data_?

其实这里可以猜 权限无非就是root 和www-data,跟踪字节流可以发现黑客进行里whoami

搜whoami能找到对应流量

4.

黑客写入的webshell文件名是1.php

5.

黑客上传的代理工具客户端名字是__frpc__。

6.

黑客代理工具的回连服务端IP是192.168.239.123

7.

黑客的socks5的连接账号、密码是0HDFt16cLQJ#JTN276Gp

4.日志分析

cat 文件 |grep 200

鹏程杯

我的壁纸

1.图片分离得到一个压缩包,一个文本一个图片,一个音频,压缩包有个注释snowday,是snow隐写的密钥

对flag.txt解snow得一部分flag

2.音频解SSTV得二维码,解二维码的部分flag

3.图片的备注信息里有一个password,尝试steghide解出另外一部分flag